OpenSSL Snabbreferens

James RodriguezAktie

OpenSSL är ett av de mest kraftfulla och använda verktygen för att hantera SSL-certifikat och kryptografiska uppgifter.

Som en viktig komponent i SSL-certifikatets livscykel ger OpenSSL systemadministratörer och webbutvecklare viktiga funktioner för att generera privata nycklar, skapa Certificate Signing Requests (CSR) och hantera digitala SSL-certifikat.

Denna omfattande guide utforskar de grundläggande OpenSSL-kommandon och bästa praxis som säkerhetspersonal använder dagligen.

Förstå grundläggande OpenSSL

OpenSSL kombinerar ett kryptografiskt bibliotek med öppen källkod med ett kommandoradsverktyg som erbjuder robust funktionalitet för hantering av SSL-certifikat.

Verktyget stöder olika kryptografiska protokoll, inklusive TLS 1.3, och ger omfattande alternativ för nyckelgenerering, hantering av SSL-certifikat och säkerhetsoperationer.

Innan du går vidare med specifika kommandon måste du se till att OpenSSL är korrekt installerat på ditt system.

Förutsättningar och systemkrav

För att effektivt kunna använda OpenSSL för hantering av SSL-certifikat bör ditt system ha OpenSSL version 1.1.1 eller högre installerad. Denna version säkerställer kompatibilitet med moderna kryptografiska standarder och säkerhetsprotokoll.

De flesta Linux-distributioner inkluderar OpenSSL som standard, medan Windows-användare kan behöva installera det separat.

openssl version -a

Generera privata nycklar

Att skapa en säker privat nyckel är det första viktiga steget i processen för att skaffa SSL-certifikat.

OpenSSL stöder flera olika nyckeltyper och krypteringsstyrkor, där RSA och ECC är de vanligaste.

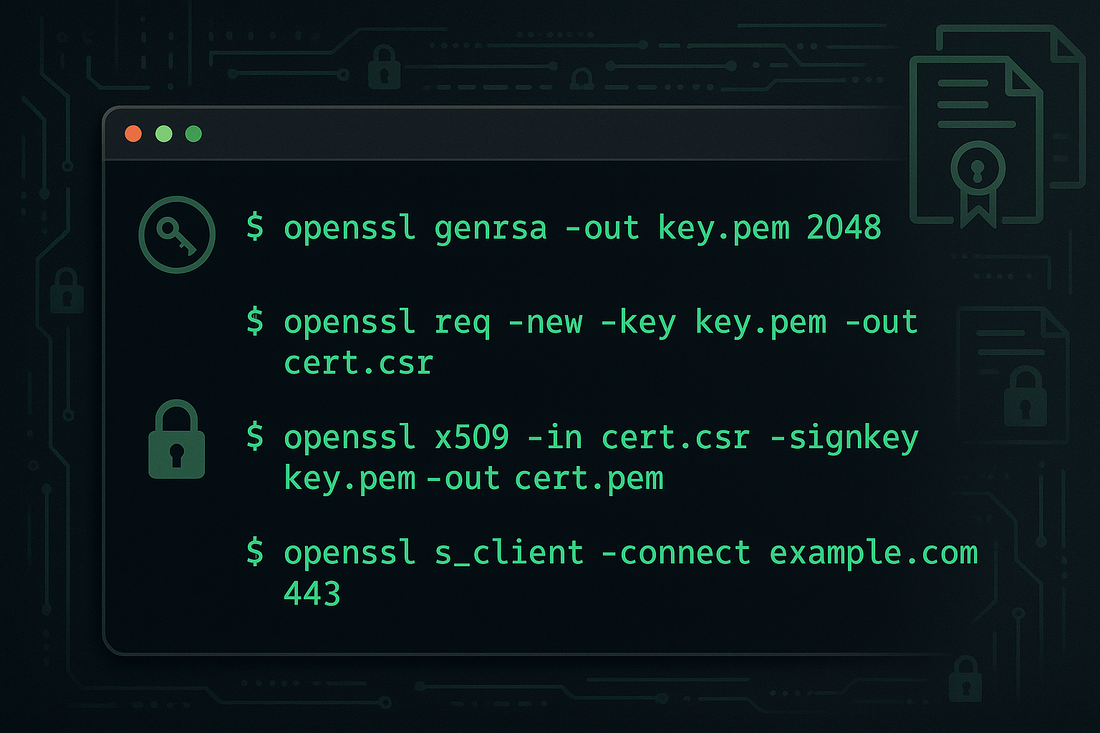

För standardgenerering av RSA-nycklar med 2048-bit -kryptering använder du följande kommando :

openssl genrsa -out domain.key 2048

För ökad säkerhet föredrar många organisationer nu 4096-bit -kryptering. Den ökade nyckellängden ger ytterligare skydd mot framtida kryptografiska attacker, även om det kan påverka serverns prestanda något.

Skapa Certificate Signing Requests

Efter att du har genererat din privata nyckel är nästa steg att skapa en Certificate Signing Request (CSR).

Denna begäran innehåller viktig information om din organisation och domän. Följande kommando genererar en CSR med hjälp av din tidigare skapade privata nyckel :

openssl req -new -key domain.key -out domain.csr

Under genereringen av CSR kommer OpenSSL att fråga dig om olika detaljer, inklusive ditt organisationsnamn, plats och gemensamma namn (domän).

Se till att all information stämmer exakt med organisationsregistret eftersom fel i verifieringen kan försena utfärdandet av SSL-certifikat.

Verifiera certifikatinformation

Open SSL tillhandahåller flera kommandon för att undersöka detaljer i SSL-certifikat.

Dessa verktyg är ovärderliga vid felsökning av problem med SSL-certifikat eller för att verifiera en lyckad installation. För att visa information om SSL-certifikat använder du :

openssl x509 -in certificate.crt -text -noout

Validering av certifikatkedja

Korrekt validering av SSL-certifikatkedjor säkerställer optimal webbläsarkompatibilitet. För att verifiera din SSL-certifikatkedja med OpenSSL, undersök varje SSL-certifikat i kedjesekvensen.

Följande kommando hjälper till att identifiera kedjeproblem :

openssl verify -CAfile chain.pem certificate.crt

Konvertera certifikatformat

Olika servrar och applikationer kan kräva specifika SSL-certifikatformat. OpenSSL är utmärkt på formatkonvertering och stöder omvandlingar mellan PEM, DER, PKCS#12 och andra format. För att konvertera från PEM till PKCS#12-format, använd :

openssl pkcs12 -export -out certificate.pfx -inkey domain.key -in certificate.crt -certfile chain.pem

Bästa praxis för säkerhet

När du arbetar med OpenSSL är det viktigt att upprätthålla korrekta säkerhetsprotokoll. Förvara alltid privata nycklar på säkra platser med begränsade åtkomstbehörigheter.

Implementera korrekta säkerhetskopieringsprocedurer för allt kryptografiskt material och rotera nycklar regelbundet enligt din säkerhetspolicy.

Dela aldrig privata nycklar eller förvara dem på osäkra platser.

Felsökning av vanliga problem

Hantering av SSL-certifikat innebär ofta utmaningar, särskilt under installations- eller förnyelseprocesser. Vanliga problem inkluderar utgångna SSL-certifikat, saknade mellanliggande SSL-certifikat och felaktiga filbehörigheter.

När du stöter på fel i SSL-certifikat ska du först verifiera SSL-certifikatets kedjeintegritet och se till att alla nödvändiga filer har rätt behörigheter.

Optimering av prestanda

OpenSSL-konfigurationen kan påverka serverns prestanda avsevärt. Optimera implementeringen av SSL-certifikat genom att välja lämpliga chiffersviter och protokollversioner.

Moderna konfigurationer bör prioritera TLS 1.2 och 1.3 medan äldre, sårbara protokoll som SSL 3.0 och TLS 1.0 inaktiveras.

Slutsats

OpenSSL är fortfarande ett oumbärligt verktyg för hantering av SSL-certifikat och säkerhetsoperationer.

Genom att behärska dessa grundläggande kommandon och bästa praxis kan du effektivt hantera dina digitala SSL-certifikat och upprätthålla robusta säkerhetsstandarder.

Trustico® erbjuder omfattande SSL-certifikat som är kompatibla med OpenSSL-implementeringar, vilket säkerställer att dina SSL-certifikat uppfyller gällande säkerhetsstandarder samtidigt som de ger utmärkt webbläsarkompatibilitet.

Kom ihåg att regelbundet uppdatera din OpenSSL-installation och se över säkerhetsrutinerna för att upprätthålla ett optimalt skydd för dina digitala tillgångar.